دستگاههای IoT (دستگاههای دارای شبکه اینترنت داخلی) بشدت مورد علاقهی مصرفکنندگان و تجارتپیشگان است. همچنان که تجارت بیعیب و نقص همیشه برپایهی داده بوده است، مصرف کنندگان نیز با داده و قابلیتهای کنترل از راه دور سازگار شدهاند. کار با دستگاههای IoT راحت است و به ما امکان دسترسی به چیزهایی را میدهد که قبلا ممکن نبوده مگر اینکه شما بصورت فیزیکی در مقابل دستگاه میبودید. آنها همچنین برای ما دادههای پرکاربردی برای انجام کارها و بهتر تصمیم گرفتن، تولید میکنند.

دستگاههای IoT به من حس تکرار لحظهای از گذشته در زمان حال را میدهد... وقتی میگوییم من این را قبلا تجربه کردهام، بارها...

در حدود سالهای 2000 تا 2005 هنگامی که ماشینهای مجازی کم کم تبدیل به تکنولوژی عصر "رفتن" شد، بسیاری از ماموران اطلاعاتی، بوسیله ی یکی کردن سختافزار فیزیکی با محیط مجازی و ادعای صرفهجویی در هزینه ها، مشت خود را به نشانه ی موفقیت بالا بردند. فقط صرفهجویی در هزینه چیزی کم اهمیت میشود وقتی شما عامل توسعهی زیاد ردپای دیجیتال میشوید، پیزی که در این دوره باید مواظبش بود و مدیریتش کرد.

با حرکت سریع تا سال 2009، یک کلمه ی جادویی بنام BYOD(دستگاه شخصی خود را بیاورید) شروع به نمایش کرد. در حال حاضر ما داریم داده هایی را به وضوح باهم ترکیب میکینیم که نیاز به حفاظت بوسیله ی دستگاههای شخصی دارد. آیا تابحال مجبور به کشف مجازی یک وسیله ی BYOD شده اید؟ تجربه ی جالبیست. وقتی که گرایش به BYOD همهگیر شده بود، من یک مامور امنیت اطلاعاتی بودم و به جای اینکه برای اول بودن در آن عجله کنم، صبر کردم و روش را دیدم. تعداد داستانهای ترسناکی را که از مشکلات سازگاری با BYOD اولیه شنیده ام، قابل شمارش نیست.

درست شبیه ملزومات ماشین مجازی و BYOD/ همراه، دستگاههای IoT نیز میتوانند خطرات بزرگی برای سازمانها ایجاد کنند، بوسیله ی نشر ناگهانی سطح حضور آنها. تمام این وسایل، فرصتی برای ارتکاب جرایم سایبری را فراهم میکنند. من گزارشهای زیادی حاکی از افزایش تعداد دستگاههای "هوشمند" به دو یا سه برابر در 4 سال آینده خواندهام. بسیاری از این دستگاهها مبتنی بر مصرف کننده هستند و فاقد ابزارهای امنیت سایبری پایه، و تحت مدیریت مرکزی نیز نیستند. فقط نگاهی به ادارهی خود بیاندازید و چه میبینید؟

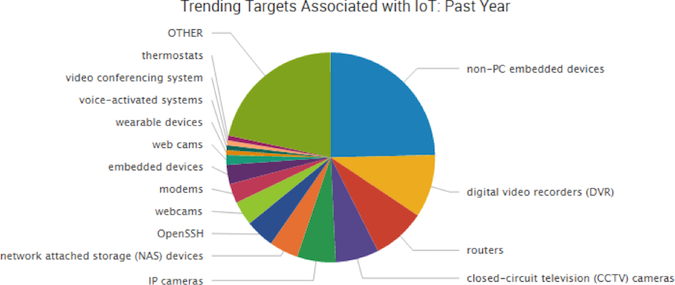

در این نمودار زیر، تیم جاسوسی تحلیلی تهدیدی من در ازمایشگاههای سرفواچ، نگاهی به دادههای تهدیدکننده طی سال گذشته و تمام دستگاههای IoT مورد هدفِ جمع شده، انداختهاند تا این خطر را پررنگ تر کنند. نیاز به گفتن نیست که راههای فراوان جدیدی برای ارتکاب جرایم سایبری از طریق پیدا کردن دسترسی ناشناخته به سیستمها و اطلاعات مهم، وجود دارد.

نه تنها دستگاههای بیشتری هستند که ردپای شما را نشر میدهند، دستگاههای تجاری و شخصی، برنامه ها و اطلاعات بیش از همیشه باهم آمیخته شدهاند. چگونه بزرگترین ردپای دیجیتالِ بالقوه، تحت هیچ مدیریت امنیتیِ مناسبی نیست!

جرایم سایبری این را تصدیق میکنند!

هنگامی که به مناظر تهدیدآمیز و مدعیان نگاهی میاندازیم، ارزش جاسوسی تهدیدی سایبری خوب این است که بتواند کمک کند که بینشی نقادانه نسبت به نیت و انگیزه ی جرایم سایبری، فرصت و توانایی انجام این جرایم، ایجاد شود. چیزی که سازمانها میتوانند کنترل کنند، فرصتیست که به مجرمین تقدیم میشود. هم اکنون فرصتهای بیشماری برای ایجاد خسارت از طرق دستگاههای IoT هست، و دلیل شد تا بنویسم که ما حملات هوشمندانهی IoT ی رو به افزایشی را در این سال شاهد خواهیم بود. این پیش بینی بر طبق گسترش رو به رشد و استفاده از وسایل IoT انجام شده است، و قابلیت جرایم سایبری برای تبدیل این دستگاهها به باتنت های قوی همانطور که در نیمه ی دوم سال 2016 با Mirai ثابت شد، و قابلیتهای "بعنوان یک سرویس" که در دارک نت مشاهده شده است را دارد.

آخرین تهدید مربوط به IoT که در سال 2017 پدیدار شد، Imeij است، که در تجهیزات هدف گذاری خود-رو ساخت کارخانهی تایوانی AVTech ، کشف شده است. اثبات مفاهیم هم با محققانی رخ میدهد که تاکید میکنند چگونه کنترل کننده های PLC هک میشوند و منبع اطلاعات دچار مشکل میشوند.

واقعیت اینست که دستگاههای LoT به رشد خود ادامه میدهند و مورد استفاده ی شرکتها و افراد بیشتری قرار میگیرند. مسئله اینست که برای این دستگاهها در فرایند مدیریت بحران و امنیت سراسری سهمی قائل شویم. اینجا تعدادی توصیه برای قابل مشاهده بودن و مدیریت این دستگاهها آوردهام:

- خط مشی خود را تهیه کنید. در پایان روز، خط مشی آغاز میشود. قدم اول را که هر سازمانی باید عهدهدار شود این است که IoT و نحوه ی استفاده از آن در سازمان را تعریف کند، بطوریکه روشی باشد تا همه بتوانند به آن مراجعه کنند. سازمان چگونه باید IoT را تعریف کند؟ چگونه باید با خطوط جوابگویی ارتباط برقرار کند؟ قوانین روش و استفادهی مجاز برای IoT های تحت اداره ی سازمان بخوبی IoTهای متعلق و تحت اداره ی کارمندان چیست؟ بسیاری از ما چنین مشکلی را تجربه کردهایم هنگامیکه دستگاههای BYOD/ همراه هنجار میشوند و نیازمند زمان برای سازمانند تا بدرستی خود را وفق دهد.

- پاسخگویی و عضویت شفافی معین کنید. مثلا، دستگاههای IOT، امنیت منطقی و فیزیکی را قطع میکند، خب چه کسی در سازمان شما مسئولیت این خطر را برعهده میگیرد؟ چه کسی پاسخگوست؟ درست مثل بقیه ی جنبه های تکنولوژی، به یک جوابگویی به اشتراک گذاشته شده فیمابین نمایندهی مشتری و گروهی که تکنولوژی اطلاعات را پشتابانی میکنند، مثل سازمان ماموران اطلاعاتی. برای تبدیل این مطلب به واقعیت نمونه ای میآوریم: یک چراغ هوشمند که شبکه اش فعال باشد دیگر فقط یک چراغ نیس، بلکه بیش از آن است، یک دستگاه IT که نور تولید میکند، و البته نمی توان مانند دیگر امکانات مصرفی عادی با آن برخورد کرد.

- شبکه تان را بخش بندی کنید. بهترین نوع بخش بندی شبکه ای امنیت مجازی مطمئن، برای خطر دستگاه های IoT اجرا میشود. لامپی هوشمند که به شبکه تان وصل شده است باید در معماری منطقهای شما بحساب آید. دستگاههایی که بعنوان IoT معین میشوند باید در منطقه ی خاص خود باشند و نباید با دیگر دستگاههای IT قدیمی دیگر تداخل داشته باشند. بدلیل اینکه مجرمین سایبری بدنبال راهی جدید و آسان برای دسترسی ناشناخته به داده ها و سیستم های حساس شما هستند، ورای اولین قدم برای جلوگیری از این تهدیدات، مطمئن شوید که اگر آنها بتوانند از دفاع شما عبور کنند، آزادی عملشان بسختی به کمترین آسیبی که انجامپذیر است محدود شود.

- طرز اداره کردن فناوری اطلاعات (IT). در رابطه با مورد 1 در بالا، دستگاههای IoT قبل از قرارگیری در جایگاه تولید، باید در فرآیند اداره کردن IT قرار بگیرند، و این اقدام با تهیه(خرید) دستگاه آغاز میشود. در ادامه ی مثال چراغ هوشمند، بدلیل اینکه دستگاه ها فراتر از آنالوگ به سمت محدوده ی دیجیتال می روند و در آخر یک دستگاه دارای IoT می شوند، فرآیندهای قرارداد بستن و خریدن نیاز دارند برای نشان دادن این تغییر، به روز شوند. یک لامپ هوشمند باید وارد فرآیند خرید دستگاه IT شود، نه فرآیند خرید "تدارکات اداره".

اگر بخواهم شفاف بگویم، فکر میکنم دستگاه های IoT منافع اطلاعاتی و تولیدی زیادی بدست میدهند، من طرف اونها هستم. اما برای هرچیز جدیدی، نیاز دارید که آمادگی داشته باشید و نقشه ای برای بودن این دستگاه ها در محیط اطراف خود داشته باشید تا ارزش تولیدی آنها را افزایش دهید، و در عین حال خطر ذاتی چنین دستگاه های دارای شبکهای را به حداقل برسانید. با انجام 4 قدمی که در بالا گفته شد، میتوانید شروعی خوب در سودبری امن از دستگاه های IoT داشته باشید، همراه با آگاهی مستمر از عوامل و گروه های مرتبط تهدیدآمیزی که چنین دستگاه هایی را هدف قرار میدهند.