بنیاد نرم افزار appache، بولتنهای امنیتی را منتشر کرد که سه آسیب پذیری را در پکیج 2 Apache Struts افشا میکرد. از این آسیب پذیری ها appache یکی را به عنوان "شدت بحرانی"، یک را "شدت متوسط" و دیگری را "شدت کم" دسته بندی کرد. برای اطلاعات بیشتر در مورد آسیب پذیری ها به بخش جزئیات مشاوره ای شدت متوسط و شدت کم مراجعه کنید.

محصولات چندگانه سیسکو شامل یک نسخه از بسته ی 2 Apache Struts است که متاثر از این آسیب پذیری ها است.

این مشاوره به روز خواهد شد و به عنوان اطلاعات بیشتر در دسترس خواهد بود.

این مشاوره در لینک زیر موجود است:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170907-struts2

محصولات آسیب دیده

سیسکو خط تولید خود را برای تعیین اینکه کدام یکی از محصولات تحت تاثیر این آسیب پذیری قرار گرفته اند را برررسی می کند. با پیشرفت تحقیقات، سیسکو این مشاوره را با اطلاعات مربوط به محصولات آسیب دیده، از جمله شناسه ی باگ برای هر محصول آسیب دیده، به روز می کند.

برای اطلاع از اینکه آیا محصول آسیب دیده است به بخش "محصولات آسیب دیده" ی بخش " محصولات تایید شده آسیب پذیر نیست " همین مشاوره مراجعه کنید. بخش محصولات آسیب پذیر شامل شناسه های باگ سیسکو برای هر محصول آسیب دیده است. باگ ها از طریق "ابزار جستجوی باگ سیسکو" قابل دسترسی هستند و حاوی اطلاعات اضافی مربوط به پلتفرم، از جمله هر راه حل در دسترس و نسخه های نرم افزار تعمیر شده است.

توجه : اگر یک محصول سیسکو در محصولات قابل آسیب پذیر یا محصولاتی که برای قسمت آسیب پذیری تایید نشده باشند، بنظر میرسد که قابلیت آسیب پذیری نداشته باشد.

محصولات آسیب پذیر

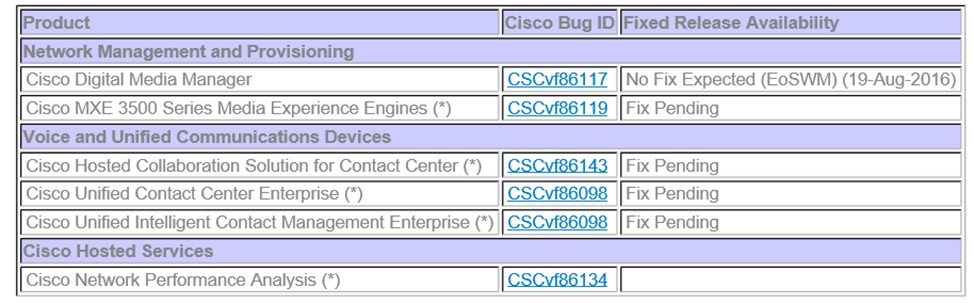

جدول زیر محصولات سیسکویی که توسط آسیب پذیری های لیست شده در این مشاوره متاثر میشوند را نشان می دهد. اگر یک نشان ستاره (*) بعد از نام محصول مشاهده شود، به این معنی است که آن محصول توسط آسیب پذیری شدید بحرانی آسیب دیده است : CVE-2017-9805, Apache Struts REST.

جزئیات اطلاعات در مورد نسخه های نرم افزارهای تعمیر شده در باگ های سیسکو ی لیست شده در این جدول مستند میشود. باگ ها در "ابزار سرچ باگ سیسکو" قابل دسترسی هستند.

محصولات تایید شده آسیب پذیر نیستد

سیسکو تایید کرده است که محصولات زیر توسط آسیب پذیری های توصیف شده در این مشاوره آسیب نمیبیند و تحت تاثیر قرار نمیگیرد.

Collaboration:

- Cisco Unified MeetingPlace

- Cisco WebEx Meetings Server

مشتریان نهایی :

- Cisco WebEx Management - SuperAdmin Control Panel

شبکه:

- Cisco Data Center Network Manager

دستگاههای امنیت محتوا و شبکه :

- Cisco Identity Services Engine (ISE)

- Cisco Secure Access Control System (ACS)

مدیریت و ارائه ی شبکه

- Cisco Prime Access Registrar

- Cisco Prime Central for Service Providers

- Cisco Prime Collaboration Assurance

- Cisco Prime Collaboration Provisioning

- Cisco Prime Home

- Cisco Prime Infrastructure

- Cisco Prime LAN Management Solution - Solaris

- Cisco Prime License Manager

- Cisco Prime Network Registrar IP Address Manager (IPAM)

- Cisco Prime Network

- Cisco Security Manager

- Cisco Smart Net Total Care - Local Collector appliance

- Cisco Unified Intelligence Center

مسیریابی و سوئیچینگ - سازمانی و ارائه دهنده خدمات

- Cisco Broadband Access Center for Telco and Wireless

دستگاه های ارتباط صوتی و ارتباطی

- Cisco Business Edition 4000

- Cisco Emergency Responder

- Cisco Enterprise Chat and Email

- Cisco Finesse

- Cisco Hosted Collaboration Mediation Fulfillment

- Cisco MediaSense

- Cisco SocialMiner

- Cisco Unified Communications Manager IM & Presence Service (formerly CUPS)

- Cisco Unified Communications Manager

- Cisco Unified Contact Center Enterprise - Live Data server

- Cisco Unified Contact Center Express

- Cisco Unified Customer Voice Portal

- Cisco Unified E-Mail Interaction Manager

- Cisco Unified SIP Proxy Software

- Cisco Unified Survivable Remote Site Telephony Manager

- Cisco Unified Web Interaction Manager

- Cisco Unity Connection

- Cisco Unity Express

- Cisco Virtualized Voice Browser

دستگاههای ویدئویی،streaming

- Cisco Enterprise Content Delivery System (ECDS)

سرویس های سیسکو

- Cisco Business Video Services Automation Software

- Cisco Cloud Email Security

- Cisco Cloud Web Security

- Cisco Context Service

- Cisco Deployment Automation Tool

- Cisco Network Device Security Assessment Service

- Cisco Partner Support Service 1.x

- Cisco Prime Service Catalog

- Cisco Services Provisioning Platform

- Cisco Smart Net Total Care - Contracts Information System Process Controller

- Cisco Smart Net Total Care

- Cisco Tidal Performance Analyzer

- Cisco Unified Service Delivery Platform

- Cisco WebEx Meeting Center - Windows

- Cisco WebEx Network-Based Recording (NBR) Management

جزئیات آسیب پذیری Apache Struts REST Plug-In XML

این آسیب پذیری امکان را فراهم می کند تا هکر ،از راه دور کد دلخواه خود را اجرا کند.

آسیب پذیری با آی دی CVE اینچنینی ذکر شده: CVE-2017-9805

نرخ ضربه ی امنیتی (SIR) این آسیب پذیری "بحرانی" میباشد.

Apache Struts REST Plug-In Denial of Service Vulnerability

آسیب پذیری در REST پلاگین برای Apache Struts میتواند به یک مهاجم از راه دور نامعتبر اجازه دهد تا باعث DoS روی سیستم مورد نظر شود.

این آسیب پذیری با آی دی CVE به صورتی که در ادامه می آید ذکر شده است: CVE-2017-9793

SIR این آسیب پذیری "متوسط" است.

Apache Struts REST Plug-In Denial of Service Vulnerability

قابلیت آسیب پذیری در فیچر Apache Struts قادر است به یک مهاجم از راه دور نامعتبر اجازه بدهد تا باعث شرایط تکذیب سرویس (DoS) URLValidator روی سیستم آسیب دیده شود.

آسیب پذیری ناشی از تایید ناکافی user-supplied input وقتی است که نرم افزار آسیب دیده از ویژیگی تایید اعتبار URL ها استفاده میکند. مهاجم میتواند از این آسیب پذیری توسط تایید یک URL کرفت شده در فیلد formURLValidator مورد استفاده ی یک ورژن آسیب دیده از Apache Struts، بهره برداری کند. یک سوءاستفاده می تواند شرایطی را در پردازش منظم (regex) توسط URLValidator ایجاد کند که مقادیر بیش از حد منابع CPU را مصرف می کند و موجب ایجاد شرایط DoS می شود.

این آسیب پذیری با آی دی CVE اینچنینی ذکر شده: CVE-2017-9804

SIR این آُسیب پذیری "پایین" است.

راه حل ها

هر راه حلی که این که این آسیب پذیری ها را معرفی کند در باگ های سیسکو که از طریق "ابزار سرچ باگ سیسکو" قابل دسترسی است، مستند خواهد شد.

نرم افزار به روز شده

تاکنون هیچ آپدیت نرم افزاری وجود ندارد که آسیب پذیری های مذکور را حل و فصل کرده باشد. آپدیت ها برای نرم افزارهای آسیب دیده منتشر خواهند شد که از طریق "ابزار سرچ باگ سیسکو" قابل دسترسی است. مشتریان فقط می توانند نرم افزارهایی را که دارای مجوز معتبری هستند، به طور مستقیم از طریق سیسکو خریداری کنند.

هنگام ارتقاء نرم افزار، مشتریان به مشورت خواهی منظم از مشاوران برای محصولات سیسکو توصیه میشوند ، که در "Cisco Security Advisories and Alerts page" در دسترس است.

در همه ی موارد مشتریان باید از اینکه دستگاههای که باید آپگرید شوند مموری کافی دارند مطمئن شوند و تایید اینکه سخت افزار کنونی و کانفیگوریشن های نرم افزار برای پشیبیانی به طور مناسب با نسخه های جدید ادامه خواهد داشت. اگر اطلاعات واضح نباشد به مشتریان توصیه میشود که با Cisco Technical Assistance Center (TAC) یا ارائه دهنده ی طرف قرارداد خود تماس بگیرند.

مشتریان بدون قراردادهای خدماتی

مشتریانی که مستقیما از سیسکو خریداری میکنند اما سرویس های پشتیبانی سیسکو را تهیه نکرده اند و یا مشتریانی که از طریق فروشندگان شخص ثالث خرید میکنند اما در ارائه ی نرم افزار تعمیر شده ناموفق هستند باید باید آپگرید ها را از طریق اتصال به Cisco TAC زیر بدست بیاورند:

https://www.cisco.com/en/US/support/tsd_cisco_worldwide_contacts.html

نسخه های تعمیر شده

برای شناخت نسخه های تعمیر شده یا آسیب دیده برای هر "محصول آسیب پذیر"، به باگ سیسکوی شناسایی شده برای محصول در این قسمت از مشاوره مراجعه کنید. باگ های سیسکو در رابطه با محصولات آسیب پذیر تماما در "ابزار سرچ باگ سیسکو" قابل دسترسی است.

امنیت

در 5 سپتامبر 2017 فوندیشن نرم افزار Apache این آسیب پذیری ها را در بولتن های امنیتی زیر به طور عمومی منتشر کرد:

CVE-2017-9805: http://struts.apache.org/docs/s2-052.html

CVE-2017-9804: http://struts.apache.org/docs/s2-050.html

CVE-2017-9793: http://struts.apache.org/docs/s2-051.html

URL

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170907-struts2

سلب مسئولیت حقوقی

این سند هیچ اشاره ای به هیچ نوع گارانتی یا تعهد، شامل تعهدات تجاری برای یک استفاده ی خاص ندارد. استفاده ی شما از اطلاعات یا مستندات در سند بر عهده ی خودتان است. سیسکو این حق را برای خود قائل است تا در هر زمانی که مایل بود این سند را تغییر دهد. سیسکو در نظر دارد این سند را به محض اینکه اطلاعات جدیدی در دسترس قرار گرفت، بروز رسانی کند.